Un análisis del CONPES de confianza y seguridad digital

Por Amalia Toledo

La nueva política nacional de seguridad digital fue aprobada en julio pasado. La sensación que deja esta nueva versión para los próximos tres años es que es incómoda. Desde Karisma, participamos en varias de las etapas de formulación de la política y el resultado final nos deja sin saber qué pensar. A continuación les contamos un poco sobre los bemoles de esta política desde sus inicios en 2011.

Evolución del enfoque nacional de ciberseguridad

El ciberespacio o internet es un territorio político objeto de control y regulación. Como se haga, depende del enfoque que se adopte. El marco dominante de la ciberseguridad, inicialmente, fue desarrollado por las comunidades técnica, empresarial, militar y de inteligencia. Por lo tanto, el enfoque original estaba limitado a mitigar los riesgos de seguridad en redes, infraestructuras e información digital. Lo que se traduce en una mirada de seguridad y defensa nacional.

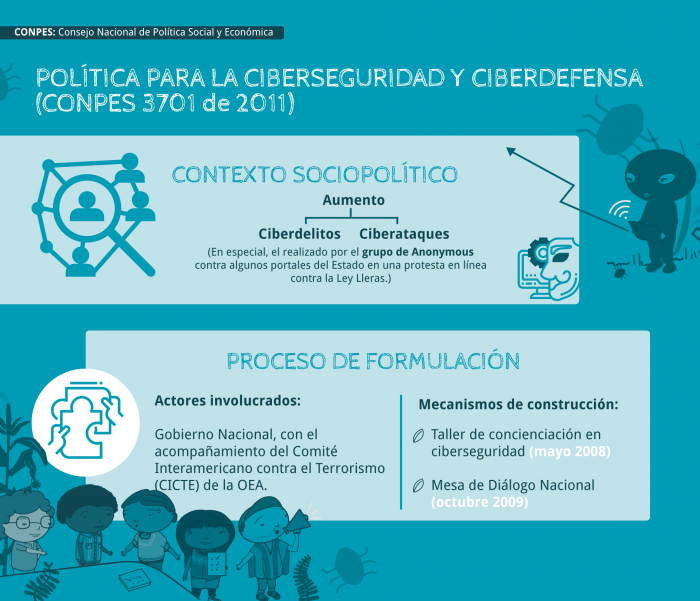

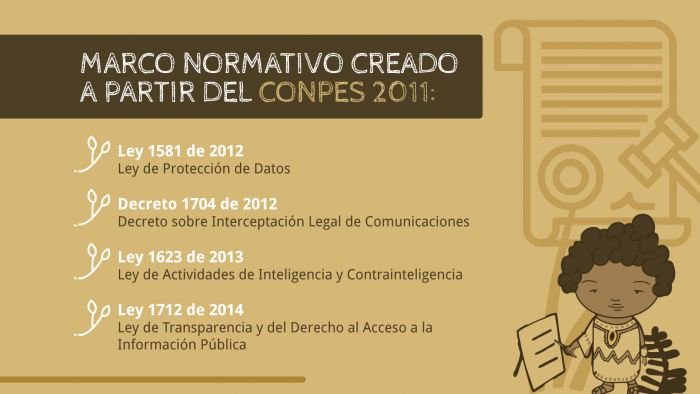

1. CONPES de 2011

En Colombia, la primera exploración que se hizo de la dimensión política de la ciberseguridad abrazó fuertemente esta visión militar de la ciberseguridad: el ciberespacio como el quinto dominio de la guerra, junto con los de la tierra, el mar, el aire y el espacio. Es decir, desde la seguridad y defensa nacional, el país tenía que estar listo para responder a los riesgos y amenazas digitales que vienen con el rápido desarrollo y adopción de las tecnologías de la información y las comunicaciones (TIC).

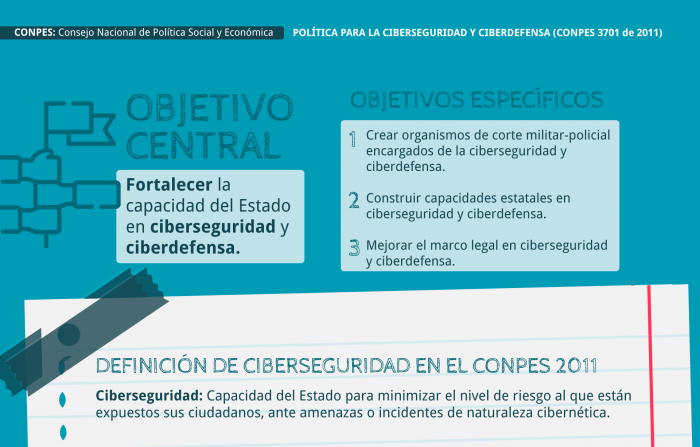

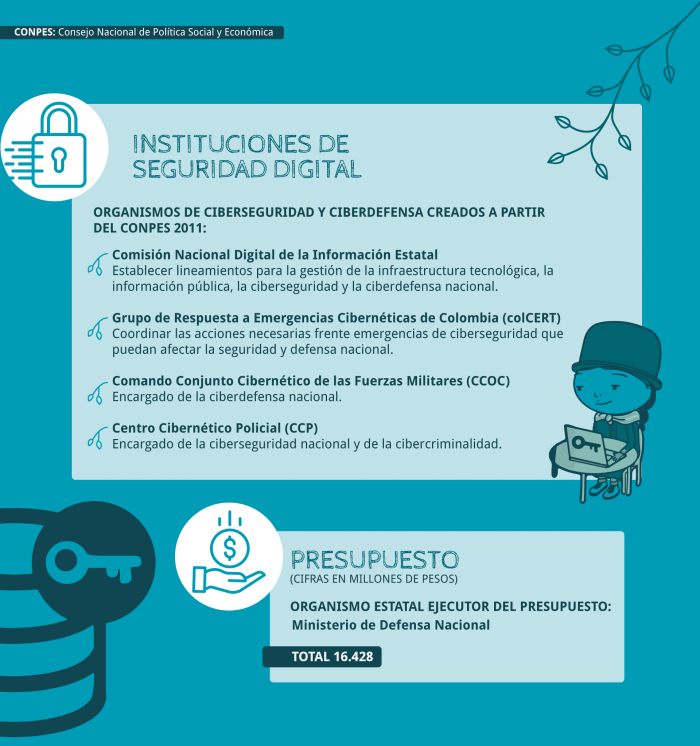

El primer CONPES en la materia, justamente, tenía como fin fortalecer la ciberseguridad y ciberdefensa del país. Y quién mejor para hacerlo que el Ministerio de Defensa, entidad a la que se le asignó el total de presupuesto disponible para la implementación de esa política.

El marco conceptual de esta política se refleja en la definición de ciberseguridad que adoptó. No es relleno en la política la definición que se favorece. En 2011, estaba claro que la ciberseguridad es asunto exclusivo del Estado –más precisamente, del Ministerio de Defensa–, que como un “buen padre de familia” nos protegería a la ciudadanía del peligroso ciberespacio.

Para eso tenía el deber de crear una batería de organismos de corte militar y policial que se encargaría de salvarnos de los riesgos y amenazas digitales. La verdad es que estos organismos juegan un papel importante en la capacidad de respuesta que tiene el país ante las emergencias cibernéticas. El problema no es que se hayan creado, sino el carácter poco civil que tiene al hacer parte del Ministerio de Defensa, que aunque sujeto al respeto de los derechos humanos como todas las entidades estatales, tiene una forma de operar mucho menos abierta y transparente, y suele utilizar categorías binarias: aliado vs. enemigo. Además promueve una visión muy estrecha de la seguridad digital, reduciéndose a la “ciberguerra”. Demasiadas veces en nuestro país hemos sido testigos de lo que esa visión significa para periodistas, activistas y hasta opositores políticos. No negamos que exista, pero es solo una pequeña parte de la seguridad digital.

Para más información sobre el desarrollo de esta política, véase Sobre ciberseguridad en Colombia: muchos ruidos y pocas nueces.

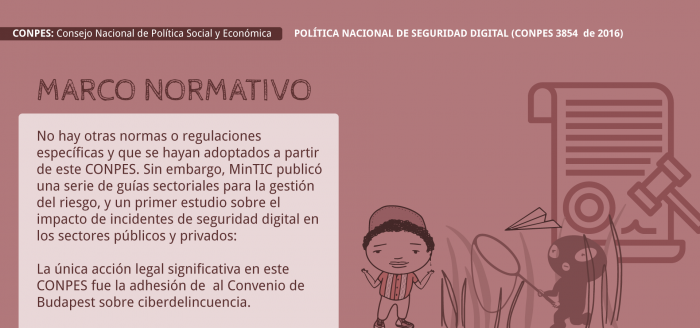

2. CONPES de 2016

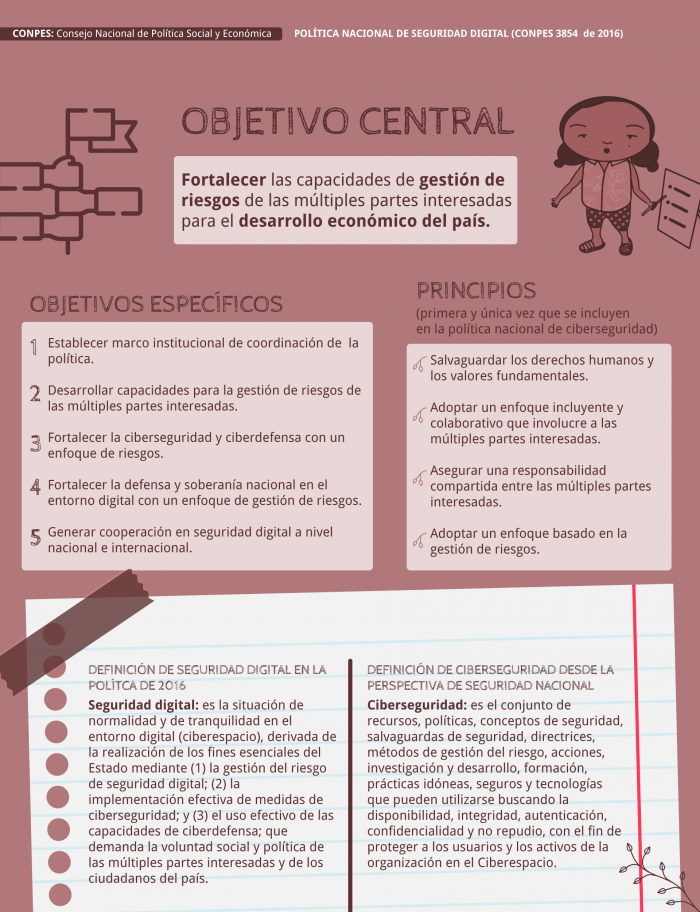

Avanzando rápidamente a 2016, nos encontramos con la segunda versión de la política nacional de ciberseguridad. En esta ocasión, el Gobierno prefiere hablar de seguridad digital (nos hacemos responsables de ese cambio de nombre) y nos sorprende con un aparente distanciamiento de la visión militar que inspiró la primera política de 2011. Ahora la ciberseguridad es un objetivo económico. Esta visión no debe sorprendernos, al final de cuenta el sector empresarial también ha estado entre los actores que le han dado forma al campo de la ciberseguridad. Además, esta política coincide con el ingreso de Colombia a la Organización para la Cooperación y el Desarrollo Económico (OCDE), ese club de países “ricos” cuya meta es coordinar políticas entres sus miembros para su crecimiento económico.

Sí fue una novedad en esta política la inclusión de una sección de principios rectores y otra definición de conceptos relevantes, entre ellos, la seguridad digital. Por primera vez se registran las referencias a los derechos humanos y al enfoque de participación de múltiples partes interesadas en una política sobre la materia. La política debía regirse por esos principios, pero al no ser de estricto cumplimiento quedaron como un linda sugerencia que ayudó a que el país fuera visto como un candidato adecuado para integrar la OCDE (para un análisis más profundo, véase ¿Qué es el Conpes de Seguridad Digital y por qué está mal?). La sección de principios fue tan texto muerto, que la más reciente política decidió prescindir de ellos.

En cuanto a la sección de conceptos claves, vemos varios problemas. El primero de ellos tiene que ver con la mirada de seguridad digital que se favorece en esta política. Para no perder el norte que venía trazando, la política sigue limitada a considerar al Estado en el centro de la discusión, aunque ahora con una visión más pacifista: “la seguridad digital es la situación de normalidad y de tranquilidad en el entorno digital“, más afín con la inaugurada visión de desarrollo económico que promueve la política.

Sin embargo, hay dos cosas que nos hacen ver que esta visión económica está atada de manos al enfoque militar de la ciberseguridad. Lo más obvio se observa en la asignación del presupuesto. Si bien esta política muestra mayor apertura a otras entidades gubernamentales, el Ministerio de Defensa, que también incluye a la Dirección Nacional de Inteligencia, es responsable de ejecutar un cifra nada despreciable que representa el 46% del presupuesto, solo superado por el Ministerio de las TIC (con una asignación del 53% del presupuesto). Como señalamos en nuestro análisis de 2016, esta política “le dice a todo el mundo que quiere hacer billete, pero se gasta lo que tiene en prepararse para la pelea”.

El segundo aspecto que hace enfrentar la visión económica de la ciberseguridad con la militar pasa más de agache, pero resulta incluso más diciente. Muy al final del documento, en esas secciones a las que solo un ojo curioso llega, encontramos el Glosario, cuyo típico fin es promover “la correcta explicación del tema tratado”, y ahí encontramos la definición de “ciberseguridad” desde “la perspectiva de la seguridad nacional”. Es decir, el Gobierno no pudo acordar un mismo concepto de seguridad digital o ciberseguridad que guiará las acciones de los diferentes entes responsables de implementar esta política. En su defecto, optó por dos acepciones: una para las entidades civiles y otra para las militares. Es como tener dos constituciones que aplican a distintos grupos según su naturaleza.

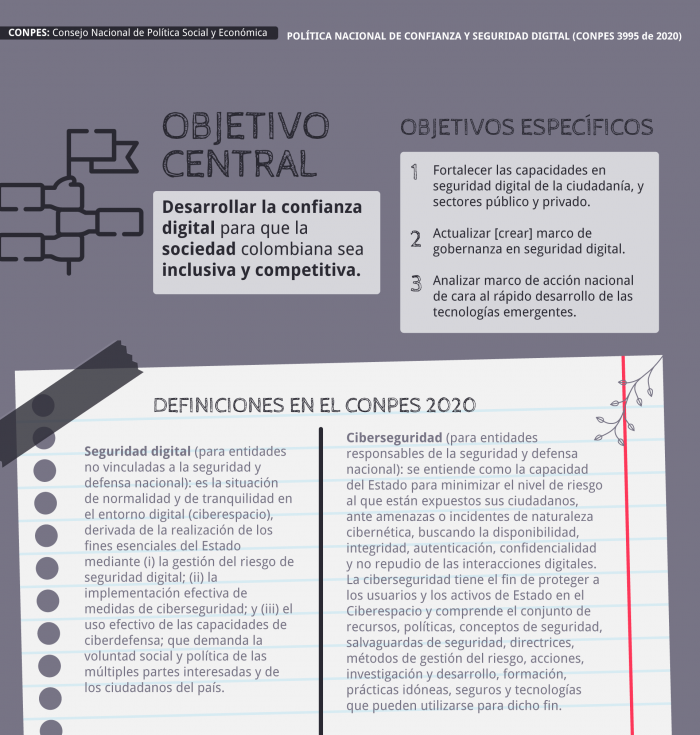

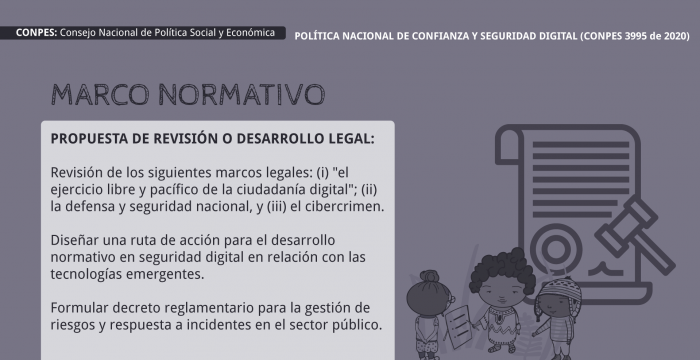

3. CONPES de 2020

Llegamos al presente con la más reciente política de ciberseguridad y podemos concluir que se ha reforzado el enfoque económico. Lo importante en esta política es que el país sea competitivo en una economía global cada vez más digital. Y si bien en esta ocasión hay más acciones destinadas a alcanzar ese objetivo, no nos engañemos: el Gobierno aún no puede desprenderse de la visión militar o, como prefieren llamarle, la ciberseguridad “desde la perspectiva de seguridad nacional”. En esta nueva versión, el Gobierno perdió la oportunidad de revisar y unificar sus definiciones de seguridad digital y ciberseguridad para poner en el centro a las personas.

Con ello, no negamos que la ciberseguridad tiene un componente importante que deben atender las entidades encargadas de la seguridad y defensa nacional. Nuestra crítica es que el enfoque que sigue arrastrando la política nacional carece de una visión de derechos humanos. De pensar la seguridad como un concepto positivo, como “la capacidad de una persona a acceder a un recurso fundamental y utilizarlo de acuerdo a sus necesidades y preferencias”. La política no debería limitarse a desempeñar un papel defensivo, sino facilitador de derechos con el fin de potenciar el bienestar de las personas y de las sociedades en su conjunto. La disponibilidad de los recursos digitales, que es uno de los tres pilares de la seguridad digital (con la confidencialidad y la integridad), también se debería pensar en términos de accesibilidad.

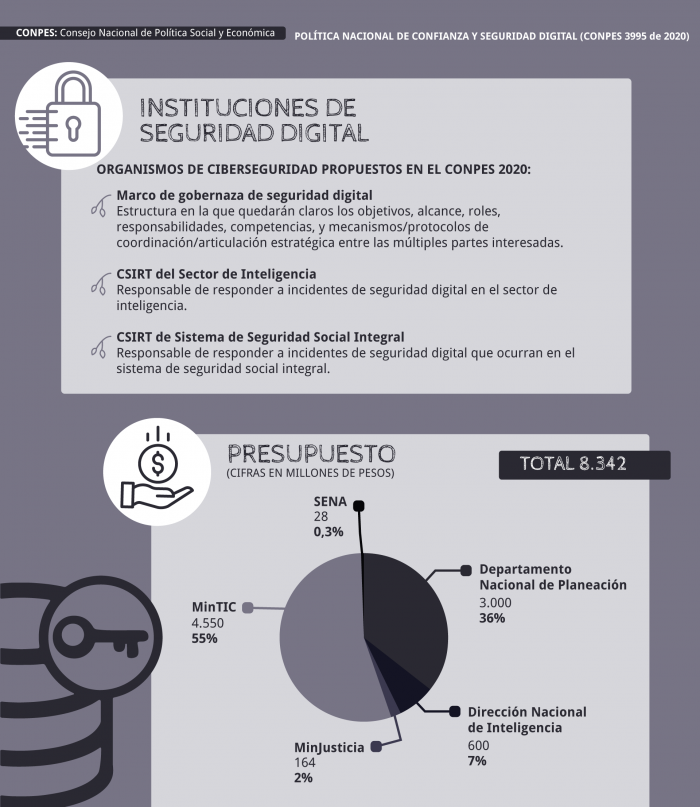

La política, además, sigue manteniendo entre las entidades estrellas al Ministerio de Defensa, que es responsable o se espera que trabaje conjuntamente con otras entidades en el 41% de las 32 acciones que incluye la política. Quizá ya no es receptora de un buen porcentaje del presupuesto, pero su nivel de influencia en la narrativa y la visión de ciberseguridad que promocionará la política con sus diferentes acciones es bastante significativa.

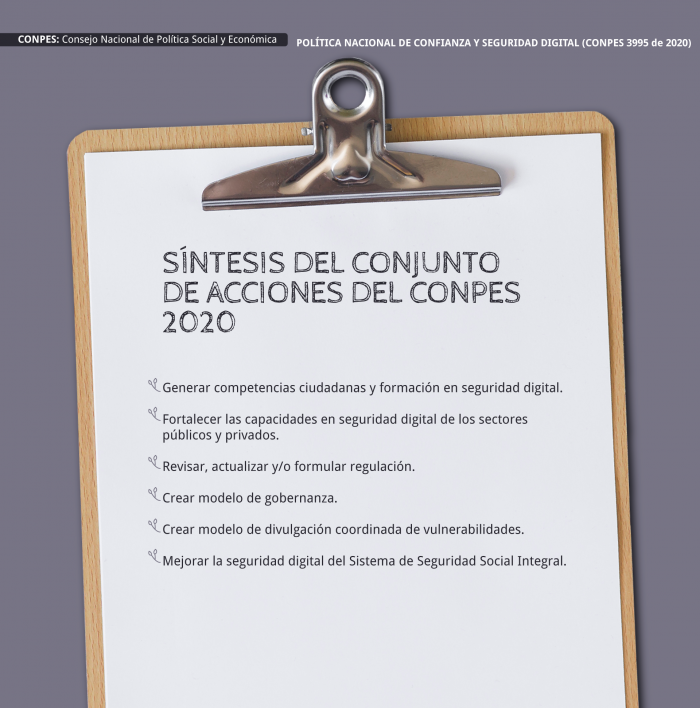

Lo bueno, lo malo y lo raro (casi problemático) del CONPES de 2020

1. Lo bueno

No todo en la política es negativo. Ciertamente, no tenemos un documento de política que sea un ejemplo a seguir, pero podemos rescatar algunos puntos positivos.

El primer de ellos tiene que ver con la aceptación del Gobierno de que, pese a las intenciones expresadas en 2016, el país no cuenta con un marco de gobernanza de la ciberseguridad en la que participen todas las partes interesadas. Aunque la política habla de actualizar el marco de gobernanza, seamos realistas, hace falta crear uno de cero. Ahora lo que existe es una especie de gobernanza ligera compuesta por representantes gubernamentales (Coordinador Nacional y Comité de Seguridad Digital), que de acuerdo a los antecedentes de la nueva política y a la evaluación de la anterior parece que no ha sido capaz de hacer mucha coordinación.

No sabemos aún cómo se conformará esa gobernanza de múltiples partes interesadas, pero ya es positivo que exista una acción específica destinada a crear alguna estructura. Esperamos que en su construcción, el Gobierno adopte un proceso amplio, abierto, transparente e inclusivo, que le de sentido al futuro de la ciberseguridad en el país.

Un segundo punto positivo de esta política es la inclusión, por primera vez, de acciones orientadas a generar capacidades de seguridad digital entre mujeres y grupos vulnerables, como las personas que ejercen liderazgos sociales en el país. Y esto, según el texto, esperan hacerlo desde un “enfoque diferencial e inclusivo”. Resulta aún más positivo que es en relación con este tema es donde único encontramos un reconocimiento de la interdependencia entre seguridad y derechos humanos: no fortalecer las capacidades en seguridad digital de estos grupos puede conllevar a la limitación “al ejercicio de sus derechos y de sus actividades” (CONPES 2020, p. 14).

Sin embargo, nos parece una oportunidad perdida que ese enfoque diferencial e inclusivo que se sugiere seguir para estas acciones no se haya incorporado en el resto de la política. Las dinámicas de género en internet refuerzan e incluso amplifican las desigualdades socioeconómicas y socioculturales. Y en esta política no hay una exploración, más allá de las antes señaladas, en las que se cuestionen las relaciones entre género desde el poder y el acceso, además de las limitaciones.

El último punto positivo que podemos destacar es la inclusión de una serie de acciones para crear un modelo nacional para la divulgación coordinada de vulnerabilidades o, como lo llama la política, “divulgación periódica de vulnerabilidades”. Este es un tema que hemos analizado desde nuestro laboratorio de Seguridad y Privacidad (K+Lab) (véase nuestro Estudio sobre rutas de divulgación de vulnerabilidades de seguridad digital). Además, llevamos mucho tiempo insistiendo en la importancia de que existan rutas coordinadas, responsables, disponibles y de confianza para que cualquier persona pueda contribuir a hacer del ciberespacio uno más seguro. Que se incluyera el compromiso de crear este modelo es una muestra de que la sociedad civil tiene la capacidad y el conocimiento para contribuir al diseño de políticas de ciberseguridad.

Como nada es perfecto, en el planteamiento de este modelo, encontramos algunos problemas que abordaremos en el siguiente apartado.

2. Lo malo

El primer gran problema estructural de esta política, sobre todo en relación con el modelo de divulgación coordinada de vulnerabilidades y del sistema de gestión de incidentes cibernéticos, es el papel central del Ministerio de Defensa. Esta entidad tiene a su cargo crear y manejar las rutas de divulgación y el registro único de incidentes, además de definir aspectos importantes para ello. Ya antes hemos insistido en el problema que esto crea por la manera en la que suelen operar las instituciones militares, que tienen como consecuencia la falta de generación de confianza por parte de actores civiles. No basta con que exista el compromiso político de crear el mencionado modelo y sistema. Para asegurar un mínimo de éxito entre las múltiples partes interesadas, también es importante que sean coordinadas e implementadas por entidades que aporten confianza a las personas u organizaciones que quieren reportar vulnerabilidades, incidentes cibernéticos o violaciones de datos personales.

El problema no es de fácil solución, pues, básicamente requiere de una reestructuración del Estado, que implicaría, entre otras cosas, que algunas instituciones y organismos como, por ejemplo, la Policía Nacional o el colCERT dejaran de hacer parte del Ministerio de Defensa. Todo un tema con altos tintes políticos difícil de desatar. Una posible solución intermedia es apostar por un proceso de formulación del modelo y sistema que sea abierto, inclusivo y transparente en el que se creen las condiciones para una efectiva participación de las múltiples partes y se incluyen salvaguardas que impidan, por ejemplo, el uso de vulnerabilidades de día cero[1] por las entidades del orden público o de inteligencia y acciones legal en contra de quienes hacen la divulgación.[2] Un proceso de construcción de este tipo ofrecería legitimidad e incluso serviría de punto de partida para generar confianza entre las múltiples partes interesadas.

Otro problema que vemos en relación con la propuesta de creación de un sistema de gestión de incidentes a cargo del Ministerio de Defensa es la mención específica de que “[l]a información de este sistema la podrán consultar en tiempo real los organismos de seguridad del Estado”. Si los servicios de inteligencia tienen acceso a este sistema, las posibilidades de que se use la información disponible de manera ofensiva es alta. Esto en lugar de aportar a la confianza que busca generar la política, hará todo lo contrario si una persona que descubre y reporta una vulnerabilidad sabe que cualquier dato de identificación que haya podido dar está a disposición de inteligencia –e incluso de las fuerzas del orden público–, que podrían obligarlo o presionarlo a cooperar, o perseguirlo. En conclusión, hay una gran posibilidad de vulnerar la confidencialidad de la información disponible en el sistema.

Otro problema de la política es que se queda corta en el análisis de género que hace del problema, limitándose al fortalecimiento ciudadano de sus capacidades en seguridad digital. Es decir, las únicas mujeres y grupos vulnerables que se ven representadas claramente en esta política son las ciudadanas y ciudadanos del común. A pesar de que la política incluye una serie de acciones con un amplio espectro de actores públicos y privados, nada se dice sobre las relaciones de poder, necesidades e intereses de mujeres o personas con identidad y género diversos que hacen parte de o pueden verse afectados por acciones de estos actores.

Y, por supuesto, como señalamos también en 2016, seguimos extrañando un análisis del gobierno sobre el papel de sus instituciones en la vulneración de loas derechos de periodistas, activistas, jueces y juezas y hasta de personas que están en la oposición política. Vulneraciones que han ocurrido por el abuso de sus capacidades de seguridad y defensa nacional. Ya es hora que la política en esta materia haga una evaluación al respecto y se incluyan acciones que busquen corregir esta situación, como la creación de un órgano independiente del Estado que pudiera hacer investigaciones y controles al respecto, que supere la barrera de la reserva por motivos de seguridad nacional.

3. Lo raro (cercano a ser problemático)

Esta política, en general, es un poco rara. Hay acciones que, si bien están vinculadas con la materia, parecen extrañas dentro de la política por su nivel de especificidad. Por ejemplo, la inclusión de una serie de acciones dirigidas a mejorar la seguridad digital del Sistema de Seguridad Social Integral (SSSI), que queda a cargo del Departamento Nacional de Planeación (DNP). Como resultado, el 36% del presupuesto de la política queda en manos de esta entidad. Otras entidades involucradas en la política (ej. Ministerio de Educación) no tienen asignación de presupuesto y se ven obligadas a “priorizar [sus] recursos para la puesta en marcha” de aquellas acciones a su cargo (CONPES 2020, p. 39). Ya veremos cómo funcionará esto.

Decimos que esta inclusión es extraña porque ni en la evaluación del CONPES de 2016 ni en las dos versiones borrador ni la final de esta política encontramos explicación que justifique estas acciones y, en consecuencia, la asignación de recursos para su implementación. Parece un añadido de último momento que hiciera el DNP, aprovechando su papel privilegiado en el diseño de políticas públicas. Consiguió así los fondos para atender una necesidad identificada.

Otro tema casi problemático es la selección del lenguaje en algunas de las acciones. La divulgación coordinada de vulnerabilidades (CVD, en inglés) es un concepto del campo técnico de la ciberseguridad ampliamente aceptado. A pesar de que los dos borradores previos del CONPES de 2020 incluían la terminología usada a nivel global, la versión final optó por un concepto de cosecha propia: divulgación periódica de vulnerabilidades. Desconocemos qué les llevó a ello, pero ni siquiera parece tener sentido.

La CVD ocurre cuando una persona que descubre una vulnerabilidad en un hardware, software, redes o sistemas los reporta al fabricante o proveedor del producto (ej. Microsoft), a un organismo nacional (ej. colCERT) u otro coordinador (ej. Access Now) para que este lo informe de forma privada al fabricante o proveedor. Quien descubre la vulnerabilidad da al fabricante o proveedor la oportunidad de diagnosticar y ofrecer actualizaciones de su producto u ofrecer cualquier otra medida correctiva antes de que el público conozca sobre la vulnerabilidad. En líneas generales, el proveedor o el coordinador sigue coordinando con la persona descubridora durante toda la investigación y proporciona actualizaciones sobre el progreso del caso. El objetivo de este proceso, como señalamos antes, es mejorar la seguridad del ciberespacio, por lo tanto, de las personas en sus actividades digitales.

Este proceso tiene muy poco de periódico. Encontrar vulnerabilidades a intervalos determinados no es su objetivo, sino coordinar la respuesta a un descubrimiento para que se corrija en tiempo y manera adecuada. No sabemos qué llevó al Gobierno a preferir tal terminología, descartando la que se acepta ampliamente en el campo de la ciberseguridad.

Otro uso del lenguaje que nos pareció, por decir lo menos, anómalo es el utilizado en la acción que encarga al Ministerio de Justicia a realizar el diagnóstico de un conjunto de marcos legales vigentes, en especial, a aquella referida al “ejercicio libre y pacífico de la ciudadanía digital” (CONPES 2020, p. 40). Los borradores que precedieron la política mencionan marcos legales y regulatorios relacionados con la privacidad, libertad de expresión y otros derechos humanos en línea. En cambio, la versión final adopta una terminología de la que no podemos encontrar referencia alguna.

Desconocemos que motivó esta elección del lenguaje. De todas maneras, queda por ver y estaremos haciendo seguimiento a la forma en la que se implementa esta acción. Nos aseguraremos de que las recomendaciones del diagnóstico que se haga refuerce el ejercicio de derechos humanos en el ciberespacio.

Procesos de formulación de las diferentes versión del CONPES

Un buen marco de referencia para cualquier proceso de construcción de política pública de ciberseguridad es el siguiente:

- Abierto: que sea lo más diverso posible en términos de participación, es decir, que sean diversos en perfiles, sectores, experticias, etc. Además, requiere que el proceso sea difundido ampliamente, se den los tiempos suficientes para prepararse y presentar contribuciones escritas y en mesas de trabajo.

- Accesible: que las barreras de participación (ej. financieros, geográficas, de género y etnia, etc.) se hayan eliminado o, al menos, reducido; que los recursos estén en formatos accesibles para que cualquier persona, sin importar sus perfiles ni habilidades o capacidades.

- Inclusivo: que los actores relevantes participen en igualdad de condiciones; que permita recoger diferentes visiones e intereses, que todas las contribuciones sean escuchadas y consideradas; que la inclusión o exclusión de las contribuciones sean justificadas; que las contribuciones estén disponibles públicamente.

- Impulsados por el consenso: que haya acuerdo en las metas o propósitos comunes de la política; que la construcción sea colectiva; que todas las visiones, incluidas aquellas en desacuerdo con la visión general, sean tomadas en cuenta y documentadas.

- Transparente y con rendición de cuenta: que cuente con procedimientos y mecanismos tales como la inclusión y exclusión de las contribuciones; que la toma de decisiones sea clara; que los mecanismos para documentar y poner en conocimiento las discusiones y decisiones estén documentados y estén públicamente disponibles.

Quienes hemos participado en los procesos de formulación de las distintas políticas de ciberseguridad que ha tenido Colombia tenemos claro que estamos a años luz de este marco de referencia. De hecho, muchas veces sentimos que los procesos son una pantomima para “legitimar” políticas. Al menos en la sociedad civil, nos quedamos con la impresión de que nuestras contribuciones, en la gran mayoría de los casos, no son siquiera vistas. La transparencia en los procesos brilla por su ausencia.

El primer proceso de formulación de la política de ciberseguridad, que en parte se justificó como una respuesta para contener los riesgos del hacktivismo, inició en 2011 con unas mesas de trabajo entre entidades gubernamentales. El Comité Interamericano contra el Terrorismo (CICTE) de la Organización de Estados Americanos (OEA) acompañó al Gobierno en ese proceso. A parte de estos dos grandes actores, no conocemos qué otros actores participaron. En ese entonces, Karisma todavía no se había involucrado en esos menesteres.

En 2014, en respuesta a la interceptación de unos correos del presidente Santos e ignorando otros escándalos de vigilancia estatal indebida, el Gobierno solicitó a la OEA una Misión de Asistencia Técnica para evaluar el estado de la seguridad digital del país. También se creó una Comisión Nacional, conformada por los ministerios de Defensa, de TIC y Justicia, para formular la política de 2016. Entre 2014 y 2015, llegamos a participar en las mesas de trabajo que organizó el Gobierno y en las que participaron representantes de los sectores de seguridad y defensa nacional, públicos y privados, las comunidades técnicas y académicas, y la sociedad civil. Desde Karisma participamos por invitación en alguna mesa, aunque el proceso nos dejó un mal sabor. Ninguna de los elementos antes señalados de lo que debería ser un proceso de diseño de política se siguió. Quizá, lo más significativo de este proceso fue el peso que tuvo la OCDE en la revisión del documento. En aquel entonces el país estaba apostando todo a entrar a ese organismo.

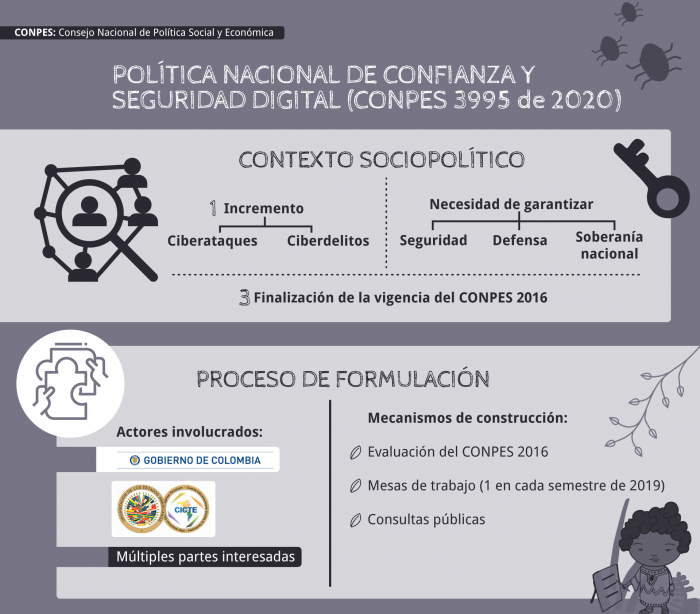

Finalmente, llegamos a la política más reciente. En esta ocasión, y a pesar de que con cierta frecuencia nos enteramos de nuevos escándalos de abuso de las facultades de vigilancia del Estado, actualizar la política ya no ha estado atada a ningún escándalo de interceptación ilegal de comunicaciones. Las justificaciones son más mundanas: incremento del cibercrimen y los ciberataques, además de que la vigencia de la anterior política llegaba a su fin.

En este caso, el proceso estuvo conformado por varias mesas de trabajo o, más bien, reuniones: una a principios del primer semestre del 2019, en donde se presentó la evaluación de la política de 2016 que realizó el Gobierno con la asistencia de la OEA, y otra durante el segundo semestre, posterior a que se publicara el primer borrador de la política actual. Adicionalmente, hubo dos llamados a comentarios. El primero fue público y abierto desde el principio. El segundo, inicialmente, se envió por correo electrónico a un grupo de organizaciones e individuos. Hasta tanto no comunicamos al Gobierno nuestra preocupación por esta mala práctica, no se optó por la convocatoria abierta. En ninguno de los casos podemos decir que se dieran los tiempos suficientes para presentar contribuciones. Y, por supuesto, nunca hemos sabido cómo se han incluido o excluido comentarios, quiénes participaron, si la participación realmente se dio en igualdad de condiciones, etc. La sensación es que, en estos procesos, las contribuciones de actores menos influyentes como la sociedad civil son ignoradas.

Un proceso abierto, inclusivo y transparente le daría mayor fuerza a la política. Sin duda, la implementación de la política tendría mayor aceptación, apoyo y compromiso de los actores involucrados, por lo tanto, habría mayores posibilidades de éxito. El Gobierno debería estar a la altura de las circunstancias y planificar procesos de construcción colectiva para el beneficio de la sociedad en su conjunto. Quizá en la próxima versión de esta política estemos más cerca de ello. Por el momento, nos conformamos con empiecen a proponerse un proceso de implementación de la política que adopte muchos de los elementos antes mencionados, de manera que cuando se evalúe esta política pueda llegarse a la conclusión de que hay un marco efectivo de gobernanza de la ciberseguridad desde un enfoque de múltiples partes interesadas.

[1] Vulnerabilidad de día cero: cuando una vulnerabilidad no se revela a quien desarrolló el software o el sistema, puede ser utilizada por actores ofensivos porque no se ha corregido. Las vulnerabilidades de día cero a menudo pueden ser explotadas inmediatamente.

[2] Las garantías para no ser procesado legalmente por divulgar una vulnerabilidad encontrada deberían conservarse siempre y cuando la divulgación se haga de manera ética y respetando los protocolos establecidos.